Podcast

Questions and Answers

¿Cuál es el principal propósito de la encriptación?

¿Cuál es el principal propósito de la encriptación?

- Eliminar datos irrelevantes.

- Acelerar la transmisión de datos.

- Proteger información sensible de divulgaciones no autorizadas. (correct)

- Hacer que los datos sean más fáciles de leer.

El algoritmo de encriptación debe ser un secreto para que la encriptación sea efectiva.

El algoritmo de encriptación debe ser un secreto para que la encriptación sea efectiva.

False (B)

¿Qué representan los términos 'plaintext' y 'ciphertext'?

¿Qué representan los términos 'plaintext' y 'ciphertext'?

Plaintext es datos legibles y ciphertext es datos encriptados que son ilegibles.

La encriptación convierte el __________ en ciphertext.

La encriptación convierte el __________ en ciphertext.

¿Cuál de los siguientes es un estándar de encriptación avanzado aún en uso?

¿Cuál de los siguientes es un estándar de encriptación avanzado aún en uso?

Relacione los términos relacionados con la encriptación:

Relacione los términos relacionados con la encriptación:

La información sensible almacenada en una computadora está siempre segura.

La información sensible almacenada en una computadora está siempre segura.

¿Qué se necesita además de un algoritmo de encriptación para encriptar datos?

¿Qué se necesita además de un algoritmo de encriptación para encriptar datos?

¿Cuál es una de las debilidades de los sistemas de cifrado simétrico?

¿Cuál es una de las debilidades de los sistemas de cifrado simétrico?

El cifrado simétrico puede proporcionar autenticidad y no repudio.

El cifrado simétrico puede proporcionar autenticidad y no repudio.

¿Qué método puede utilizar Dan para enviar una clave de forma segura a Norm?

¿Qué método puede utilizar Dan para enviar una clave de forma segura a Norm?

El cifrado simétrico utiliza las mismas ______ para funciones de cifrado y descifrado.

El cifrado simétrico utiliza las mismas ______ para funciones de cifrado y descifrado.

¿Cuál era la función principal de la máquina Enigma?

¿Cuál era la función principal de la máquina Enigma?

¿Cuál de las siguientes es un ejemplo de un algoritmo de cifrado simétrico?

¿Cuál de las siguientes es un ejemplo de un algoritmo de cifrado simétrico?

La máquina Enigma presentaba una letra distinta cada vez que se escribía la misma letra original.

La máquina Enigma presentaba una letra distinta cada vez que se escribía la misma letra original.

El uso de claves grandes hace que los sistemas de cifrado simétrico sean más fáciles de romper.

El uso de claves grandes hace que los sistemas de cifrado simétrico sean más fáciles de romper.

¿Qué proyecto conocido fue desarrollado por IBM y se utilizó para establecer el estándar de encriptación DES?

¿Qué proyecto conocido fue desarrollado por IBM y se utilizó para establecer el estándar de encriptación DES?

Con el cifrado simétrico, la ______ del mensaje está en riesgo si la clave es comprometida.

Con el cifrado simétrico, la ______ del mensaje está en riesgo si la clave es comprometida.

La parte crucial del proceso de encriptación era el ______, que incluía la configuración inicial de los rotores.

La parte crucial del proceso de encriptación era el ______, que incluía la configuración inicial de los rotores.

Asocia cada uno de los siguientes términos con su descripción:

Asocia cada uno de los siguientes términos con su descripción:

Relaciona las funciones con las herramientas correspondientes:

Relaciona las funciones con las herramientas correspondientes:

¿Cuál de las siguientes afirmaciones sobre los rotores de la máquina Enigma es correcta?

¿Cuál de las siguientes afirmaciones sobre los rotores de la máquina Enigma es correcta?

El estándar DES fue utilizado exclusivamente en transacciones financieras.

El estándar DES fue utilizado exclusivamente en transacciones financieras.

¿Qué ocurrió con las posibilidades de métodos de encriptación con la invención de computadoras?

¿Qué ocurrió con las posibilidades de métodos de encriptación con la invención de computadoras?

¿Cuál de las siguientes características es fundamental para que un cifrador de flujo sea efectivo?

¿Cuál de las siguientes características es fundamental para que un cifrador de flujo sea efectivo?

Los cifradores en bloque requieren más potencia de procesamiento que los cifradores de flujo.

Los cifradores en bloque requieren más potencia de procesamiento que los cifradores de flujo.

¿Qué clave puede ser conocida por todos en un sistema de criptografía de clave pública?

¿Qué clave puede ser conocida por todos en un sistema de criptografía de clave pública?

En criptografía de clave asimétrica, un mensaje cifrado con una clave puede ser descifrado con la clave _____ correspondiente.

En criptografía de clave asimétrica, un mensaje cifrado con una clave puede ser descifrado con la clave _____ correspondiente.

Relaciona los tipos de criptografía con sus definiciones:

Relaciona los tipos de criptografía con sus definiciones:

¿Qué aspecto es importante para asegurar que el flujo de claves no esté relacionado linealmente con la clave?

¿Qué aspecto es importante para asegurar que el flujo de claves no esté relacionado linealmente con la clave?

En los cifradores de flujo, los bits generados son generalmente verdaderamente aleatorios.

En los cifradores de flujo, los bits generados son generalmente verdaderamente aleatorios.

¿Cuáles son las dos claves en la criptografía asimétrica?

¿Cuáles son las dos claves en la criptografía asimétrica?

¿Cuál es una ventaja de los sistemas de criptografía asimétrica?

¿Cuál es una ventaja de los sistemas de criptografía asimétrica?

Los algoritmos simétricos son más complejos matemáticamente que los algoritmos asimétricos.

Los algoritmos simétricos son más complejos matemáticamente que los algoritmos asimétricos.

¿Qué significa que un sistema de criptografía sea escalable?

¿Qué significa que un sistema de criptografía sea escalable?

La criptografía de clave pública también se conoce como criptografía ________.

La criptografía de clave pública también se conoce como criptografía ________.

Relaciona los siguientes algoritmos con sus características:

Relaciona los siguientes algoritmos con sus características:

¿Cuál de las siguientes es una desventaja de los algoritmos asimétricos?

¿Cuál de las siguientes es una desventaja de los algoritmos asimétricos?

Los sistemas de criptografía simétrica son más adecuados para la distribución de claves que los sistemas asimétricos.

Los sistemas de criptografía simétrica son más adecuados para la distribución de claves que los sistemas asimétricos.

Menciona un ejemplo de un algoritmo de criptografía asimétrica.

Menciona un ejemplo de un algoritmo de criptografía asimétrica.

Flashcards are hidden until you start studying

Study Notes

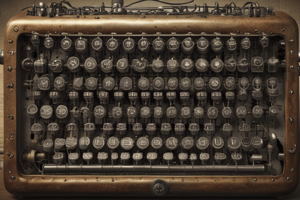

La máquina Enigma

- La máquina Enigma se usaba para encriptar mensajes en la Segunda Guerra Mundial.

- El usuario configuraba la máquina Enigma a sus ajustes iniciales antes de comenzar el proceso de encriptación.

- La máquina Enigma sustituía cada letra por otra letra diferente usando rotores.

- Cada vez que se encriptaba una nueva letra, el operador avanzaba los rotores a un nuevo ajuste.

- La configuración inicial de los rotores y la forma en que los operadores los avanzaban era el secreto del sistema.

Avances en el campo de la criptografía

- La invención de las computadoras abrió nuevas posibilidades para la criptografía.

- El proyecto Lucifer, desarrollado por IBM, introdujo complejas ecuaciones matemáticas que luego fueron adoptadas por la Agencia de Seguridad Nacional de EE. UU.

- El Estándar de Encriptación de Datos de EE. UU. (DES) se estableció en 1976 y se usó ampliamente en transacciones financieras.

- DES fue descifrado a fines de la década de 1990 y fue reemplazado por el Estándar de Encriptación Avanzado (AES).

Conceptos de criptografía

- La encriptación convierte los datos legibles (texto plano) en una forma ilegible (texto cifrado).

- La encriptación permite la transmisión de información confidencial a través de canales inseguros.

- Un criptosistema es un sistema o producto que proporciona encriptación y desencriptación.

- Los criptosistemas utilizan un algoritmo de encriptación, claves y componentes de software.

Criptografía simétrica

- Los sistemas de claves simétricas utilizan la misma clave para encriptar y desencriptar mensajes.

- Los algoritmos simétricos son rápidos pero requieren un método seguro para distribuir las claves.

- Las claves simétricas ofrecen confidencialidad pero no autenticación ni no repudio.

Criptografía asimétrica

- Los sistemas de claves asimétricas utilizan dos claves diferentes, una pública y otra privada.

- La clave pública puede ser conocida por todos, mientras que la clave privada solo debe ser conocida por el propietario.

- Los algoritmos asimétricos son más lentos que los simétricos pero ofrecen autenticación y no repudio.

Beneficios de la criptografía asimétrica

- La clave pública puede ser distribuida libremente, facilitando la administración de las claves.

- No hay problemas de escalabilidad, ya que cada usuario solo necesita un par de claves.

- Puede usarse para la autenticación y no repudio.

Studying That Suits You

Use AI to generate personalized quizzes and flashcards to suit your learning preferences.