Podcast

Questions and Answers

Was versteht man unter Kryptografie?

Was versteht man unter Kryptografie?

Kryptografie sind Methoden zur Ver- und Entschlüsselung von Informationen.

Was ist Kryptoanalyse?

Was ist Kryptoanalyse?

Kryptoanalyse ist die Wissenschaft von Methoden zur Entschlüsselung kryptografischer Systeme.

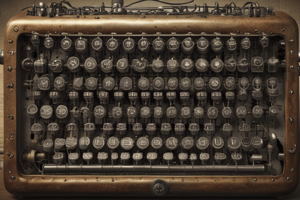

Nennen Sie ein Beispiel für eine berühmte Chiffriermaschine.

Nennen Sie ein Beispiel für eine berühmte Chiffriermaschine.

Ein Beispiel ist die Enigma-Maschine der Deutschen Wehrmacht während des 2. Weltkriegs.

Wie funktioniert die Verschlüsselung mit einer Chiffriermaschine wie der Enigma?

Wie funktioniert die Verschlüsselung mit einer Chiffriermaschine wie der Enigma?

Was sind die beiden Klassen von kryptografischen Verfahren?

Was sind die beiden Klassen von kryptografischen Verfahren?

Was ist der Unterschied zwischen symmetrischen und asymmetrischen Verfahren?

Was ist der Unterschied zwischen symmetrischen und asymmetrischen Verfahren?

Wie lautet die allgemeine Bezeichnung für kryptografische Daten, die verschlüsselt werden?

Wie lautet die allgemeine Bezeichnung für kryptografische Daten, die verschlüsselt werden?

Was bedeutet die Notation Ee(m) in der Kryptografie?

Was bedeutet die Notation Ee(m) in der Kryptografie?

Was ist der Unterschied zwischen symmetrischer und asymmetrischer Kryptografie?

Was ist der Unterschied zwischen symmetrischer und asymmetrischer Kryptografie?

Wie wird der Caesar-Chiffre verwendet, um einen Nachrichtenblock zu verschlüsseln?

Wie wird der Caesar-Chiffre verwendet, um einen Nachrichtenblock zu verschlüsseln?

Was repräsentiert das Symbol 'Ee(m) = c' in der Kryptografie?

Was repräsentiert das Symbol 'Ee(m) = c' in der Kryptografie?

Warum ist das Knacken von Verschlüsselungen wie der Caesar-Chiffre potenziell schwierig?

Warum ist das Knacken von Verschlüsselungen wie der Caesar-Chiffre potenziell schwierig?

Was macht der private Schlüssel in der asymmetrischen Kryptografie?

Was macht der private Schlüssel in der asymmetrischen Kryptografie?

Was sind die Vorteile der Verwendung von Public-Key Kryptografie?

Was sind die Vorteile der Verwendung von Public-Key Kryptografie?

Wie lautet die Entschlüsselungsformel für die Caesar-Chiffre?

Wie lautet die Entschlüsselungsformel für die Caesar-Chiffre?

Welche Rolle spielt die Zahlentheorie in asymmetrischen Verfahren?

Welche Rolle spielt die Zahlentheorie in asymmetrischen Verfahren?

Was ist Padding in der Kryptographie?

Was ist Padding in der Kryptographie?

Wie unterscheidet man Padding von Content?

Wie unterscheidet man Padding von Content?

Was bedeutet Diffusion in Bezug auf Blockchiffren?

Was bedeutet Diffusion in Bezug auf Blockchiffren?

Nenne eine Technik zur Umsetzung von Diffusion in Blockchiffren.

Nenne eine Technik zur Umsetzung von Diffusion in Blockchiffren.

Was ist der Zweck der Konfusion in der Kryptographie?

Was ist der Zweck der Konfusion in der Kryptographie?

Beschreibe die Rolle von S-Boxen im AES-Verfahren.

Beschreibe die Rolle von S-Boxen im AES-Verfahren.

Wie wirkt sich die Blockgröße auf das Padding aus?

Wie wirkt sich die Blockgröße auf das Padding aus?

Was bezeichnet das PKCS#7-Padding?

Was bezeichnet das PKCS#7-Padding?

Was ist der Avalanche Effekt in der Kryptografie?

Was ist der Avalanche Effekt in der Kryptografie?

Welche Blocklänge verwendet der AES-Verschlüsselungsstandard?

Welche Blocklänge verwendet der AES-Verschlüsselungsstandard?

Welches Verfahren wird zur Konfusion in AES verwendet?

Welches Verfahren wird zur Konfusion in AES verwendet?

Wie viele Runden durchläuft die AES-Verschlüsselung abhängig von der Schlüssellänge?

Wie viele Runden durchläuft die AES-Verschlüsselung abhängig von der Schlüssellänge?

Was versteht man unter Diffusion in der AES-Verschlüsselung?

Was versteht man unter Diffusion in der AES-Verschlüsselung?

Was ist die Funktion von MixColumns in der AES-Verschlüsselung?

Was ist die Funktion von MixColumns in der AES-Verschlüsselung?

Nenne die drei verfügbaren Schlüssellängen beim AES.

Nenne die drei verfügbaren Schlüssellängen beim AES.

Was ist der Zweck einer Stromchiffre in der Kryptografie?

Was ist der Zweck einer Stromchiffre in der Kryptografie?

Warum ist asymmetrische Verschlüsselung als sicherer angesehen als symmetrische?

Warum ist asymmetrische Verschlüsselung als sicherer angesehen als symmetrische?

Was ist der Vorteil der Verwendung des öffentlichen Schlüssels in der Public-Key Kryptografie?

Was ist der Vorteil der Verwendung des öffentlichen Schlüssels in der Public-Key Kryptografie?

Was passiert, wenn Alice Nachricht m mit ihrem privaten Schlüssel dA verschlüsselt?

Was passiert, wenn Alice Nachricht m mit ihrem privaten Schlüssel dA verschlüsselt?

Nennen Sie zwei Anwendungen der asymmetrischen Verschlüsselung.

Nennen Sie zwei Anwendungen der asymmetrischen Verschlüsselung.

Was ist der Nachteil der asymmetrischen Verschlüsselung im Vergleich zur symmetrischen Verschlüsselung?

Was ist der Nachteil der asymmetrischen Verschlüsselung im Vergleich zur symmetrischen Verschlüsselung?

Wie wird das Vertrauen in den öffentlichen Schlüssel sichergestellt?

Wie wird das Vertrauen in den öffentlichen Schlüssel sichergestellt?

Welche Rolle spielt das Kerckhoffs-Prinzip in der Kryptografie?

Welche Rolle spielt das Kerckhoffs-Prinzip in der Kryptografie?

Was ist der Hauptzweck der Entschlüsselung bei asymmetrischer Verschlüsselung?

Was ist der Hauptzweck der Entschlüsselung bei asymmetrischer Verschlüsselung?

Was ist der Hauptzweck des GCM-Modus in der Verschlüsselung?

Was ist der Hauptzweck des GCM-Modus in der Verschlüsselung?

Nennen Sie zwei Eingaben, die für den GCM-Modus benötigt werden.

Nennen Sie zwei Eingaben, die für den GCM-Modus benötigt werden.

Welche Eigenschaft wird mit AEAD (Authenticated Encryption with Associated Data) realisiert?

Welche Eigenschaft wird mit AEAD (Authenticated Encryption with Associated Data) realisiert?

Wie wird die Authentizität der assoziierten Daten im GCM-Modus gewährleistet?

Wie wird die Authentizität der assoziierten Daten im GCM-Modus gewährleistet?

Welche Blocklänge hat der aus dem GCM-Modus resultierende Ciphertext?

Welche Blocklänge hat der aus dem GCM-Modus resultierende Ciphertext?

Welches ist der empfohlene Transformationsmodus für die Nutzung von AES?

Welches ist der empfohlene Transformationsmodus für die Nutzung von AES?

Was wird als Nonce im GCM-Modus verwendet?

Was wird als Nonce im GCM-Modus verwendet?

Was geschieht während der Verschlüsselung im GCM-Modus mit dem Klartext?

Was geschieht während der Verschlüsselung im GCM-Modus mit dem Klartext?

Flashcards

Kryptoanalyse

Kryptoanalyse

Die Wissenschaft von Methoden zur Entschlüsselung von verschlüsselten Informationen.

Kryptografie

Kryptografie

Die Disziplin, die sich mit Methoden zur Ver- und Entschlüsselung von Informationen befasst.

Kryptografisches System

Kryptografisches System

Ein System, das aus einer Menge von Klartexten, einer Menge von Geheimtexten, einer Menge von Schlüsseln und einer Familie von Verschlüsselungs- und Entschlüsselungsfunktionen besteht.

Verschlüsselungsverfahren (E)

Verschlüsselungsverfahren (E)

Signup and view all the flashcards

Entschlüsselungsverfahren (D)

Entschlüsselungsverfahren (D)

Signup and view all the flashcards

Symmetrische Verfahren

Symmetrische Verfahren

Signup and view all the flashcards

Asymmetrische Verfahren

Asymmetrische Verfahren

Signup and view all the flashcards

Was ist die Caesar-Chiffre?

Was ist die Caesar-Chiffre?

Signup and view all the flashcards

Was ist der Schlüssel in der Caesar-Chiffre?

Was ist der Schlüssel in der Caesar-Chiffre?

Signup and view all the flashcards

Wie entschlüsselt man einen Text mit der Caesar-Chiffre?

Wie entschlüsselt man einen Text mit der Caesar-Chiffre?

Signup and view all the flashcards

Was ist Public-Key Kryptografie?

Was ist Public-Key Kryptografie?

Signup and view all the flashcards

Was ist der öffentliche Schlüssel in der Public-Key Kryptografie?

Was ist der öffentliche Schlüssel in der Public-Key Kryptografie?

Signup and view all the flashcards

Was ist der private Schlüssel in der Public-Key Kryptografie?

Was ist der private Schlüssel in der Public-Key Kryptografie?

Signup and view all the flashcards

Wie funktioniert Verschlüsselung mit Public-Key Kryptografie?

Wie funktioniert Verschlüsselung mit Public-Key Kryptografie?

Signup and view all the flashcards

Auf welcher Grundlage funktioniert Public-Key Kryptografie?

Auf welcher Grundlage funktioniert Public-Key Kryptografie?

Signup and view all the flashcards

Avalanche-Effekt

Avalanche-Effekt

Signup and view all the flashcards

Symmetrische Verschlüsselung

Symmetrische Verschlüsselung

Signup and view all the flashcards

AES (Advanced Encryption Standard)

AES (Advanced Encryption Standard)

Signup and view all the flashcards

Runden in AES

Runden in AES

Signup and view all the flashcards

SubBytes

SubBytes

Signup and view all the flashcards

ShiftRows in AES

ShiftRows in AES

Signup and view all the flashcards

MixColumns in AES

MixColumns in AES

Signup and view all the flashcards

GF(28)

GF(28)

Signup and view all the flashcards

Verschlüsselung mit Öffentlichem Schlüssel

Verschlüsselung mit Öffentlichem Schlüssel

Signup and view all the flashcards

Digitale Signatur mit Private Key

Digitale Signatur mit Private Key

Signup and view all the flashcards

Kerckhoffs-Prinzip

Kerckhoffs-Prinzip

Signup and view all the flashcards

Digitaler Fingerabdruck

Digitaler Fingerabdruck

Signup and view all the flashcards

Vertrauliche Datenspeicherung

Vertrauliche Datenspeicherung

Signup and view all the flashcards

Asymmetrische Verschlüsselung: Nachteile

Asymmetrische Verschlüsselung: Nachteile

Signup and view all the flashcards

Beispiele für Daten, die mit asymmetrischer Verschlüsselung gesichert werden

Beispiele für Daten, die mit asymmetrischer Verschlüsselung gesichert werden

Signup and view all the flashcards

Padding bei Blockchiffren

Padding bei Blockchiffren

Signup and view all the flashcards

Padding beim Verschlüsseln und Entschlüsseln

Padding beim Verschlüsseln und Entschlüsseln

Signup and view all the flashcards

Diffusion in Blockchiffren

Diffusion in Blockchiffren

Signup and view all the flashcards

Bitweise Permutation bei Blockchiffren

Bitweise Permutation bei Blockchiffren

Signup and view all the flashcards

Konfusion in Blockchiffren

Konfusion in Blockchiffren

Signup and view all the flashcards

Nichtlineare Substitutionen in Blockchiffren

Nichtlineare Substitutionen in Blockchiffren

Signup and view all the flashcards

PKCS#7 Padding

PKCS#7 Padding

Signup and view all the flashcards

Diffusion und Konfusion: Designprinzipien

Diffusion und Konfusion: Designprinzipien

Signup and view all the flashcards

CTR Modus

CTR Modus

Signup and view all the flashcards

AEAD (Authenticated Encryption with Associated Data)

AEAD (Authenticated Encryption with Associated Data)

Signup and view all the flashcards

GCM (Galois/Counter Mode)

GCM (Galois/Counter Mode)

Signup and view all the flashcards

Nonce

Nonce

Signup and view all the flashcards

Multiplikation im Galois-Körper GF(2^128)

Multiplikation im Galois-Körper GF(2^128)

Signup and view all the flashcards

Assoziierte Daten (AD)

Assoziierte Daten (AD)

Signup and view all the flashcards

Stromchiffre (Stream Cipher)

Stromchiffre (Stream Cipher)

Signup and view all the flashcards

SEED-Wert (Secret Seed)

SEED-Wert (Secret Seed)

Signup and view all the flashcards

Study Notes

Kryptografische Grundlagen

- Kryptografie umfasst Methoden zur Verschlüsselung und Entschlüsselung von Daten.

- Kryptoanalyse ist die wissenschaftliche Methode zur Entschlüsselung von verschlüsselten Daten.

- Die Enigma war eine legendäre Chiffriermaschine der deutschen Wehrmacht im Zweiten Weltkrieg.

- Die Enigma besaß 3 Walzen mit 26 Buchstaben des Alphabets.

- Die Walzen wurden durch elektrische Kabelverbindungen verdreht.

- Die Eingabe eines Buchstabens veränderte die Walzen und erzeugte einen verschlüsselten Buchstaben.

- Die Walzen änderten ihre Position bei jeder Eingabe, was zu einer unterschiedlichen Verschlüsselung führte.

- Die Enigma wurde 1940 in Bletchley Park von Alan Turing geknackt.

Kryptografisches System

- Ein kryptografisches System besteht aus den Mengen der Klartexte (M), der Kryptotexte (C), der Verschlüsselungsverfahren (E), der Entschlüsselungsverfahren (D) und der Schlüsselmenge (K).

- M ist die Menge der möglichen Klartexte.

- C ist die Menge der möglichen Kryptotexte.

- E ist die Menge der Verschlüsselungsverfahren.

- D ist die Menge der Entschlüsselungsverfahren.

- K ist die Menge der möglichen Schlüssel.

- Für jedes m ∈ M* existiert ein c ∈ C*, so dass m = D(c).

Zwei Klassen von Verfahren

- Symmetrische Verfahren (Secret-Key Verfahren): Verfahren zur Verschlüsselung und Entschlüsselung mit demselben Schlüssel. Der Schlüssel muss geheim gehalten werden.

- Asymmetrische Verfahren (Public-Key Verfahren): Verfahren zur Verschlüsselung und Entschlüsselung mit unterschiedlichen Schlüsseln (öffentlicher und privater Schlüssel). Der öffentliche Schlüssel wird öffentlich geteilt, während der private Schlüssel geheim gehalten werden muss.

Beispiel Caesar-Chiffre

- Die Caesar-Chiffre ist ein einfaches symmetrisches Verfahren.

- Die Chiffre basiert auf der Verschiebung der Buchstaben im Alphabet.

- Die Verschiebung wird durch einen Schlüssel (e) bestimmt.

- Die Entschlüsselung erfolgt durch die umgekehrte Verschiebung(D).

Asymmetrische Verfahren, Public-Key Kryptografie

- Asymmetrischen Verfahren nutzen zwei verschiedene Schlüssel für Verschlüsselung und Entschlüsselung.

- Der öffentliche Schlüssel wird öffentlich bereitgestellt.

- Der private Schlüssel wird geheim gehalten.

- Ein Beispiel ist das RSA-Verfahren.

Einsatzbeispiele asymmetrischer Verschlüsselung

- Alice sendet eine verschlüsselte Nachricht an Bob, wo nur Bob den Klartext lesen kann.

- Alice speichert verschlüsselte Daten in der Cloud oder lokal, sodass nur Alice diese Daten entschlüsseln kann.

Blockchiffren

- Blockchiffren verarbeiten Klartext in Blöcken fester Größe.

- Die Verschlüsselung eines Blockes hängt von einem geheimen Schlüssel ab.

- Ein Beispiel ist die AES-Verschlüsselung.

- Padding ist erforderlich, um die Blocklänge zu vervielfachen.

Designprinzipien für Blockchiffren

- Diffusion: breitet die Auswirkungen von Klartextänderungen auf alle Ciphertextbits aus.

- Konfusion: verbirgt den Zusammenhang zwischen Schlüssel, Klartext und Ciphertext.

Fallbeispiel: AES

- AES ist ein Blockchiffre-Standard.

- AES-Verschlüsselung verwendet 128-Bit-Blöcke.

- Verschlüsselung und Entschlüsselung verwenden feste Runden und Operationen auf den Daten.

- AES kann mit Schlüsseln von 128 Bit, 192 Bit oder 256 Bit verwendet werden.

Stromchiffren

- Stromchiffren arbeiten mit Einzelbits und nicht mit Blöcken.

- Als Lösung wird oft die Vernam-Chiffre verwendet.

PQC-Kandidaten

- Die PQC-Verfahren (Post-Quantum Cryptosysteme) sind notwendig, wenn Quantencomputer eingesetzt werden.

- PQC-Verfahren sind mit unterschiedlichen Algorithmen für Verschlüsselung und digitale Signaturen verfügbar.

Betriebsmodi von Blockchiffren

- ECB - Electronic Codebook Modus: Gleiche Klartextblöcke werden zu gleichen Chiffretextblöcken verschlüsselt.

- CBC - Cipher Block Chaining Modus: Klartextblock wird vor der Verschlüsselung mit dem vorherigen Chiffretextblock xor'ed (verknüpft).

- CTR - Counter Mode: Ein Zähler wird verwendet, um einen einzigartigen Schlüssel für jeden Block zu erzeugen.

Anforderungen an Schlüssellängen

- Symmetrische Verfahren benötigen mindestens 128 Bit, besser 256 Bit Schlüssel.

- Asymmetrische Verfahren, wie RSA, benötigen viel längere Schlüssel.

Asymmetrische Kryptografische Grundlagen

- Asymmetrische Verfahren nutzen eine Einwegfunktion und eine Trapdoor-Einwegfunktion.

RSA Verfahren

- Das RSA-Verfahren ist ein Beispiel für ein asymmetrisches Verfahren.

- Es verwendet die Faktorisierung und den diskreten Logarithmus.

Elliptische Kurven Kryptografie (ECC)

- ECC ist eine Alternative zu RSA und verwendet elliptische Kurven.

- ECC benötigt kürzere Schlüssel für den gleichen Sicherheitsschlüssel.

Studying That Suits You

Use AI to generate personalized quizzes and flashcards to suit your learning preferences.