Podcast

Questions and Answers

¿Cuál de las siguientes herramientas se utiliza para la planificación, gestión y control de la calidad en la Dirección de Proyectos?

¿Cuál de las siguientes herramientas se utiliza para la planificación, gestión y control de la calidad en la Dirección de Proyectos?

- Microsoft Project

- PMBOK Guide (correct)

- Trello

- Asana

¿Qué tipo de incidente sufrió el gobierno de San Luis?

¿Qué tipo de incidente sufrió el gobierno de San Luis?

- Un ciberataque dirigido a su data center (correct)

- Un corte de energía prolongado

- Un ataque físico a sus instalaciones

- Un incendio en sus oficinas

¿Qué información se vio afectada por el ciberataque en San Luis?

¿Qué información se vio afectada por el ciberataque en San Luis?

- La base de datos hasta 2018

- Toda la información del gobierno

- No se menciona información específica

- Los expedientes de 2019 (correct)

¿Qué tipo de medida tomó el gobierno de San Luis después del ciberataque?

¿Qué tipo de medida tomó el gobierno de San Luis después del ciberataque?

¿Qué institución publica el PMBOK Guide?

¿Qué institución publica el PMBOK Guide?

¿Cuál de las siguientes afirmaciones es correcta según el texto?

¿Cuál de las siguientes afirmaciones es correcta según el texto?

Según el texto, ¿qué información se logró reconstruir después del ciberataque en San Luis?

Según el texto, ¿qué información se logró reconstruir después del ciberataque en San Luis?

¿Qué tipo de documento es el PMBOK Guide?

¿Qué tipo de documento es el PMBOK Guide?

¿Cuál de las siguientes herramientas NO se menciona en el texto?

¿Cuál de las siguientes herramientas NO se menciona en el texto?

¿Qué tipo de incidente provocó la declaración de emergencia administrativa en San Luis?

¿Qué tipo de incidente provocó la declaración de emergencia administrativa en San Luis?

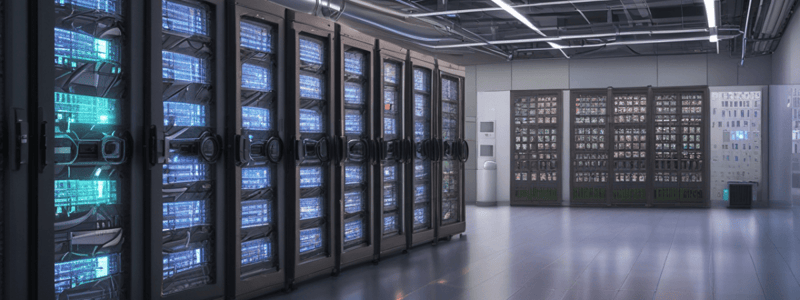

¿Cuáles son las cuatro capas de protección física en un centro de datos según MTNET?

¿Cuáles son las cuatro capas de protección física en un centro de datos según MTNET?

Según el Plan de Seguridad y Salud Ocupacional de G&D Proyectos, ¿qué aspecto NO se menciona como fundamental?

Según el Plan de Seguridad y Salud Ocupacional de G&D Proyectos, ¿qué aspecto NO se menciona como fundamental?

Según la tesis sobre el sistema de gestión de seguridad y salud en el trabajo, ¿dónde se ubica la mina San Luis?

Según la tesis sobre el sistema de gestión de seguridad y salud en el trabajo, ¿dónde se ubica la mina San Luis?

De acuerdo con la noticia del Diario Clarín, ¿qué medida tomó el gobierno de San Luis después del ciberataque?

De acuerdo con la noticia del Diario Clarín, ¿qué medida tomó el gobierno de San Luis después del ciberataque?

¿Cuál de las siguientes afirmaciones es FALSA según la información proporcionada?

¿Cuál de las siguientes afirmaciones es FALSA según la información proporcionada?

Según el texto, ¿cuál de los siguientes NO es un elemento clave a considerar en un proyecto de infraestructura de TI?

Según el texto, ¿cuál de los siguientes NO es un elemento clave a considerar en un proyecto de infraestructura de TI?

¿Cuál de las siguientes opciones NO se menciona como una capa de protección física en un centro de datos?

¿Cuál de las siguientes opciones NO se menciona como una capa de protección física en un centro de datos?

Según la información proporcionada, ¿qué tipo de incidente sufrió el gobierno de San Luis?

Según la información proporcionada, ¿qué tipo de incidente sufrió el gobierno de San Luis?

¿Cuál de las siguientes afirmaciones es VERDADERA según la información proporcionada?

¿Cuál de las siguientes afirmaciones es VERDADERA según la información proporcionada?

De acuerdo con el texto, ¿qué institución publica el PMBOK Guide?

De acuerdo con el texto, ¿qué institución publica el PMBOK Guide?

Según el texto, ¿cuál es la principal función de las iniciativas de seguridad informática?

Según el texto, ¿cuál es la principal función de las iniciativas de seguridad informática?

Según la figura 3, ¿cuál de las siguientes amenazas NO se considera un riesgo posible de seguridad informática?

Según la figura 3, ¿cuál de las siguientes amenazas NO se considera un riesgo posible de seguridad informática?

Según la figura 4, ¿qué permiso(s) tiene el administrador del sistema?

Según la figura 4, ¿qué permiso(s) tiene el administrador del sistema?

De acuerdo con el texto, ¿cuál es el objetivo principal de implementar una tabla de permisos de acceso?

De acuerdo con el texto, ¿cuál es el objetivo principal de implementar una tabla de permisos de acceso?

Según la nomenclatura de la figura 4, ¿qué permiso(s) tiene un usuario con la designación 'LJ'?

Según la nomenclatura de la figura 4, ¿qué permiso(s) tiene un usuario con la designación 'LJ'?

Según el texto, ¿cuál de las siguientes amenazas NO se menciona como un riesgo posible de seguridad informática?

Según el texto, ¿cuál de las siguientes amenazas NO se menciona como un riesgo posible de seguridad informática?

De acuerdo con la nomenclatura de la figura 4, ¿qué permiso(s) tiene un usuario con la designación 'N'?

De acuerdo con la nomenclatura de la figura 4, ¿qué permiso(s) tiene un usuario con la designación 'N'?

Según el texto, ¿cuál de las siguientes afirmaciones es VERDADERA?

Según el texto, ¿cuál de las siguientes afirmaciones es VERDADERA?

Flashcards are hidden until you start studying